コンピュータウイルス、不正アクセスに関する特徴的な被害事例

独立行政法人情報処理推進機構(IPA)では、経済産業省の告示に基づき、コンピュータウイルスなどによる被害の状況把握や対策検討を目的として、コンピュータウイルス・不正アクセスに関する届け出を受け付けている。2021年下半期(7~12月)に届け出のあった被害について全体を通して見ると、これまでと同様に、一般的によく知られたセキュリティ対策を実施していれば、被害を防ぐことができたと思われるものが多かった。今回は届け出の中から特徴的な被害事例を二つ紹介する。

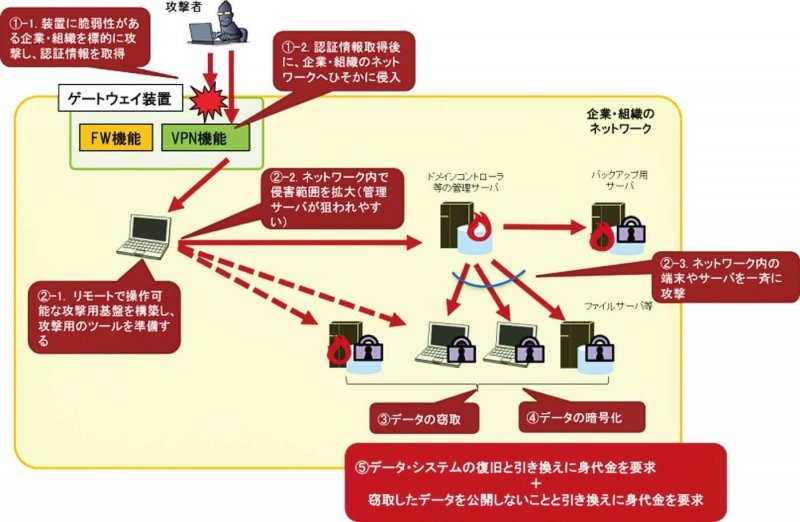

事例①VPN装置の脆弱性を突いた侵入型ランサムウェア攻撃

届け出者(企業)の社内ネットワーク上の20台以上のサーバにおいて、ファイルが暗号化され、サーバ機能が停止する被害に遭った。調査の結果、攻撃者がVPN(仮想専用ネットワーク)装置の脆弱(ぜいじゃく)性を悪用して窃取した認証情報により、社内へ不正アクセスして、Zeppelin(ツェッペリン)と呼ばれるランサムウェアに感染させたと推測される状況であった。

なお、一部のサーバにおいては、VPN装置のものと同一のIDやパスワードを使用していたことが判明し、これが感染拡大の要因になったと考えている。

本件への対応として、外部の専門業者に復旧作業を依頼し、バックアップデータからの復元を行った。復旧には10日以上を要し、その間の業務停止による売り上げの減少や顧客への補填(ほてん)などの金銭的な被害も発生した。再発防止に向けた対策として、各システムのパスワード変更、推測されやすい管理者IDの使用禁止、バックアップの強化、セキュリティソフトの設定見直しを行っている。

今後、オフラインバックアップの取得、ファームウェア(コンピュータシステムを制御するソフトウエア)を定期更新する運用上の仕組みの構築、外部機関によるセキュリティ診断の実施を検討している。

事例②ECサイトへのSQLインジェクション攻撃

届け出者が運営するECサイトが、SQLインジェクション攻撃(データベースを不正に操作する攻撃)を受け、数十万件の顧客情報が漏えいする被害に遭った。データベースサーバの負荷が増大していることに担当者が気付き、調査を行ったところ、SQLインジェクションの脆弱性があり、そこに対して、特定の発信元から通常は生じない大量(毎秒6回程)のアクセスがあったことが判明した。損失は総額で2億円以上になる見込みである。

対策として、ソースコードを見直しSQLインジェクションの脆弱性になり得る箇所について、エスケープ処理やプレースホルダ使用などで実装を修正した。また、第三者機関による脆弱性診断を行い、指摘事項への対策を実施した。今後は、ソースコードの複数人でのレビューや定期的な脆弱性診断を行う予定である。

各事例の詳細や、その他の被害事例については、IPAのホームページに報告書が掲載されているので確認してほしい(https://www.ipa.go.jp/security/outline/todokede-j.html参照)。

同様被害の早期発見や未然防止といったセキュリティ上の取り組みの促進につながることを期待する。 (独立行政法人情報処理推進機構・江島将和)