今月は、「ソーシャルエンジニアリング」と呼ばれる脅威について取り上げます。「ソーシャルエンジニアリング」とは、攻撃や不正行為をするために必要となる重要な情報を、IT技術を使用せずに盗み出す方法です。その多くは、人間の心理的な隙や行動のミスにつけ込み、だますものです。

主な手口としては、まず「なりすまし」があります。企業の役員、システム管理者、中途入社の社員などになりすまし、IDやパスワードなどの重要情報を聞き出すなどの行為をします。

直接面会して会話をする場合もありますが、多くの場合は電話、メールなどの顔が見えない方法で、相手をだまそうとします。その際に、なりすました相手との信頼関係をうまく使ったり、緊急性や重要性を訴えたり、脅迫や説得などの巧みなコミュニケーション技術を駆使してきます。

例えば、企業の役員になりすまし「重要なメールを急ぎで見なければならない。外出先にいるので、リモートでのアクセス方法を教えてほしい」とかいうもの。また、システム管理者になりすまし「あなたのパスワードの安全性を確認するので、教えてほしい。確認できないと、アクセスできず業務が不可能になる」などと、情報を得ようとします。

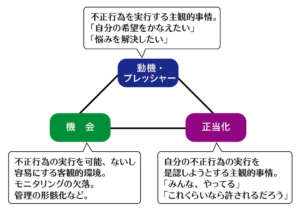

ソーシャルエンジニアリングでは、そのほか肩越しにキー入力を見る「ショルダーハッキング(または、ショルダーサーフィン)」、ゴミ箱の中から重要書類やメディアを探す「トラッシング」などの手口もあります。ソーシャルエンジニアリングは、対策をする側にとっては非常にやっかいな脅威です。まず、ITを使った攻撃とは異なり、ログなどの痕跡が残りにくいからです。痕跡が残らなければ、防止も検知も困難になります。次にだまされた側が、だまされたこと自体に気付いていなかったり、違反などの悪いことをしたという認識がなかったりすることが多いのです。そのために、被害に遭ったことに気が付きにくい脅威の1つです。

対策としては、まず本人確認が重要かつ必須です。次に、その人の権限や主張していることが真実であるかどうかの確認です。重要な情報やそれに関わる権限が、許可されている人だけが扱えるようにする、それを徹底することが必須になります。基本的には例外は認めず、もし例外的な対応をする場合には、必ず履歴を残すようにするなど徹底的な管理をするようにしましょう。