コロナ禍での被害事例

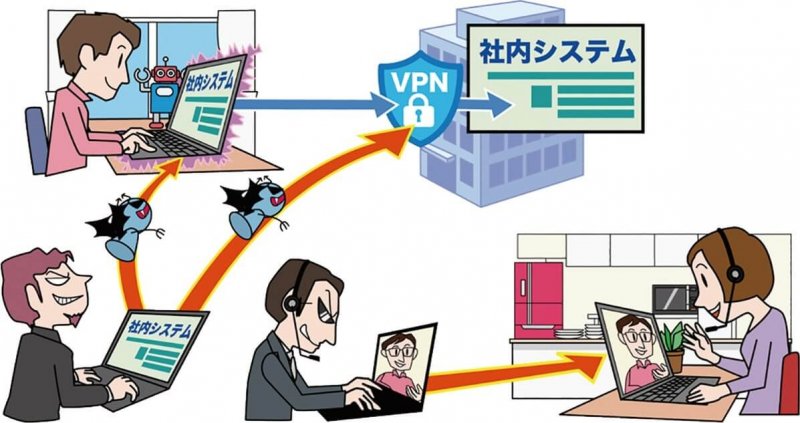

2020年は新型コロナウイルス感染症の世界的なまん延に伴い、政府機関から日本の組織に対して感染症対策の一環としてニューノーマルな働き方の一つであるテレワークが推奨された。組織のテレワークへの移行に伴いWeb会議サービスやVPN(仮想専用ネットワーク)などの本格的な活用が始まった中、それらを狙った攻撃が観測されている。

在宅勤務中にウイルス感染、社内に拡大

20年4月、在宅勤務中の従業員が社有PCで社内ネットワークを経由せずに外部ネットワークに接続し、SNSを利用した際にウイルスに感染した。その後、当該従業員が出社した際に当該PCを社内ネットワークに接続したところ社内ネットワークにウイルス感染が拡大した。

非公開Web会議へアクセスできる脆弱性

20年7月、あるWeb会議サービスに、特定の状況下において数分で非公開のWeb会議へアクセスできる脆弱(ぜいじゃく)性があったと発表された。Web会議へアクセスする際に使うデフォルトのパスワードは6桁の数字であり、パスワードの候補は最大で100万個ほどであった。当時、特定のアクセス方法を行うことでパスワード施行回数の制限を回避できる状況だったため、100万回ほどの試行でログインされる恐れがあるというものであった。なお、当該脆弱性は、Web会議サービス会社が報告を受けた4月に修正されている。

脆弱性の悪用によるVPNの認証情報流出

20年8月、VPN製品の脆弱性が悪用されて窃取された認証情報約900件がインターネット上で公開されていることが判明した。なお、悪用された脆弱性は19年4月にアドバイザリが公開されており、更新プログラムを適用していないVPN製品が狙われた。

各人が講じるべき対策

このようなテレワークなどのニューノーマルな働き方を狙った攻撃の被害に遭わないために、経営者、セキュリティー担当者、従業員はそれぞれ次に挙げる対策を実施してほしい。

経営者は、テレワークにおけるセキュリティー方針を策定し、継続的に対策を実施するよう担当者に指示する。また、対策予算の確保や緊急時対応も含めた体制の確立を図る。

セキュリティー担当者は、被害予防として、組織支給PCと私物PCの違いも考慮した上で、テレワークの規定や運用ルールの整備を行い、従業員に対してセキュリティー教育を実施する。可能であれば、シンクライアントやVPN、ゼロトラストネットワークなどのセキュリティーに強いテレワーク環境の採用を検討してほしい。

運用中は、テレワークで利用するソフトウエアの脆弱性情報の収集と周知、対策状況の管理を行う。また、被害の早期検知のために、適切なログの取得と継続的な監視を行うことも重要である。

テレワーカーである従業員は、組織が提供するセキュリティー教育を受講して、情報リテラシーや情報モラルの向上を図る。

また、基本的な情報セキュリティー対策を実施するとともに、組織のテレワークのルールを順守することが重要である。もしも被害を受けた場合は、社内体制に従って報告し、迅速に対処するようにする。

独立行政法人情報処理推進機構(IPA)では、テレワークを支援する各種施策をまとめた特設サイトを公開しているので参考にしてほしい。

(独立行政法人情報処理推進機構・江島将和)